Smart Grid Malware : SGM

Les Smart Grid (réseaux intelligents) sont une évolution nécessaire pour répondre aux changements radicaux en matière d’énergie électriques (et autres).

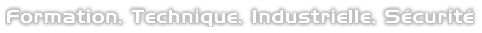

L’intérêt du reseau Smart Grid est d’assurer un échange bidirectionnel, en temps réel, d’énergie et d’information entre les différents acteurs de la chaîne de l’électricité, depuis le site de production jusqu’aux utilisateurs commerciaux, industriels et résidentiels pour intégrer les ressources énergétiques renouvelables et distribuées, et améliorer l’efficacité et la durabilité du réseau électrique et des services associés.

– Infrastructures intelligentes et à énergie positive

– Meilleure gestion de la densité énergétique lors des pics de consommation

– Tarification en temps réel pour les consommateurs

– Services de mobilité intégrés

– Micro-réseaux

L’architecture en Couches du Smart Grid

Imaginez ceci:

Votre ville est sans électricité pour une journée ou plus parce que le réseau électrique a été piraté par un groupe international de hackers, exigeant une rançon de plusieurs millions d’euros avant que l’électricité ne soit rétablie. Un scénario catastrophique… sans électricité tout s’arrête…

Bien que cela puisse ressembler à l’intrigue d’un roman dystopique, Larry Ponemon, fondateur de l’Institut Ponemon, dit que ce genre d’attaque sur un réseau électrique ou d’un système d’eau pourrait exister dans l’avenir si les infrastructures des systèmes Smart Grid ne sont pas améliorés au niveau de la sécurité.

L’exemple le plus connu d’une cyber-attaque sur une infrastructure physique est le malware Stuxnet (2010), dont l’objectif était de détruire des processus industriels dans le monde physique.

Ce ver ne s’intéresse pas, comme les autres malwares, au PC de monsieur tout-le-monde, mais à des systèmes de contrôle industriels, que l’on trouve sur des sites sensibles : usines, centrales nucléaires ou de gestion de l’eau et on en passe.

Ces systèmes, baptisés Scada (pour Supervisory Control And Data Acquisition ou commande et acquisition de données de surveillance), sont chargés de la gestion des mesures et commandes indispensables au bon fonctionnement d’un site industriel. Stuxnet sait choisir ses cibles et ne s’en prend qu’à des logiciels pour Scada spécifiques WinCC et PCS 7, commercialisés par Siemens et tournant sous Windows.

Les infrastructures d’Information et de communication joueront un rôle important dans la connexion et l’optimisation des couches disponibles (voir l’architecture sur le schéma ci-dessus).

Un défi d’importance pour ces architectures nouvelles consiste à offrir une ouverture suffisante pour connecter des ressources historiquement cloisonnées tout en respectant les obligations de confidentialité et de respect de la vie privée et en réduisant les nouveaux risques associés à la cybersécurité.

Paysage de la Cybersécurité du Smart Grid

Les normes permettant de développer la cybersécurité des Smart Grid sont déjà disponibles.

Quelques améliorations, et des matériaux nouveaux, seront toutefois nécessaires pour refléter l’évolution du Smart Grid, ses technologies et ses menaces. Certaines devront également être spécifiquement adaptées à l’environnement propre au Smart Grid.

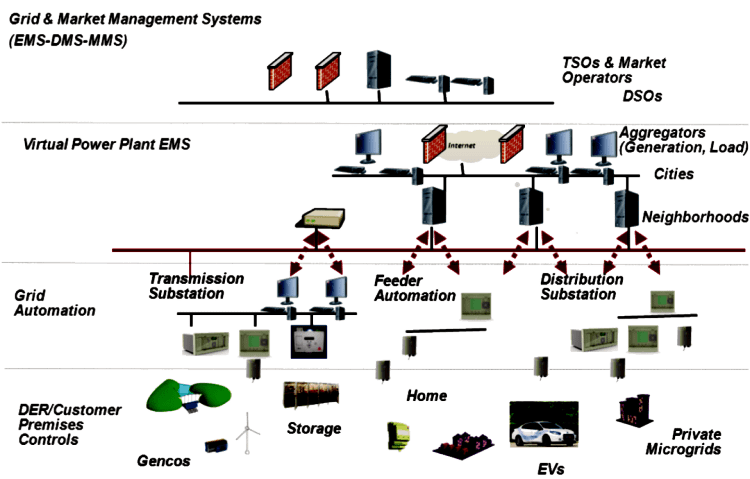

Dans son rapport, le groupe de travail CEN-CENELEC-ETSI SG-CG/SGIS a choisi un scénario Européen pour illustrer la stabilité du réseau électrique, servant de référence à la définition de niveaux de sécurité.

Les cybers menaces évoluent et deviennent hautement sophistiquées. Les menaces avancées persistantes (advanced persistent threats [APT] en Anglais) illustrent parfaitement cette mutation. De surcroît, les attaquants ne sont plus aujourd’hui des amateurs mais des professionnels compétents et organisés, capables de lancer des attaques complexes et coordonnées à l’aide d’outils sophistiqués.

De nombreux types de cybers menaces sont aujourd’hui bien connues :

– Hackers

– Malwares (logiciels malveillants)

– Zero days (attaques 0-day)

– Botnets

– Dénis de service

– Dénis de service distribués

Les réseaux électriques sont des cibles stratégiques de choix qui doivent être protégées des cybers menaces.

Les couches Smart Grid nécessitent une approche système de systèmes, avec des besoins différenciés en termes de sécurité. Le Smart Grid inclut différents domaines :

– Production d’électricité

– Transport

– Distribution

– Sources d’énergie distribuées

– Villes intelligentes

– Consommateurs finaux

Il s’appuie sur une multitude d’acteurs et d’intervenants, ayant chacun un rôle et des activités spécifiques dans un domaine donné.

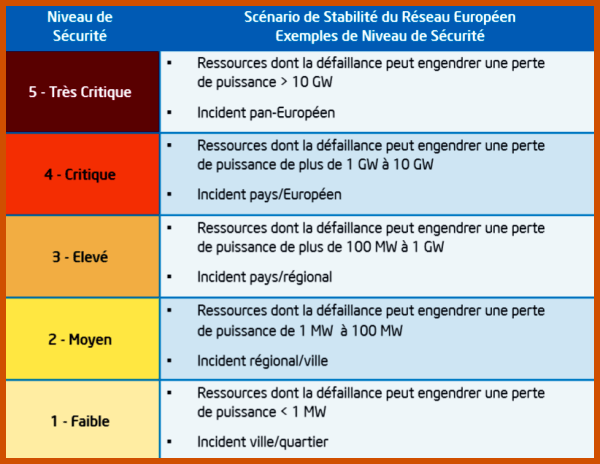

Chaque sous-système, avec ses ressources associées, nécessite des fonctions et des solutions de sécurité spécifiques. Par exemple, la solution pour sécuriser un poste électrique n’est pas la même que la solution destinée à sécuriser les systèmes d’effacement et de gestion d’énergie domestique ou industrielle.

La Commission Européenne a exprimé son intérêt à propos de mesures destinées à assurer un niveau de sécurité commun des réseaux et de l’information au sein de l’Union.

La Maison Blanche a elle aussi montré sa préoccupation à propos de la cybersécurité et de la protection des infrastructures critiques.

Étant par nature un vaste système de systèmes distribués et interconnectés, le Smart Grid offre une surface d’attaque exceptionnellement large. Chacune de ses ressources- passerelles domestiques, compteurs intelligents, postes électriques, salles de contrôle—constitue une cible potentielle pour une cyber attaque. De fait, une attaque affectant un nœud critique peut mettre en danger la sécurité du réseau et entraîner par effet systémique une panne complète du réseau électrique.

Architecture Smart Grid avec des besoins en sécurité différents

Sécurité dès la conception

Avec l’évolution constante des menaces, des technologies avancées en matière de cyber-sécurité sont nécessaires pour assurer une protection efficace.

En fournissant des informations complètes et en temps réel sur les menaces, les solutions de cyber sécurité sont à même de protéger les réseaux contre les cyber menaces provenant de multiples vecteurs. Destinées à collecter des données à partir des équipements, réseaux et applications, les solutions de gestion des événements et des informations de sécurité (SIEM) ciblent les événements sécurité afin

d’identifier les risques et les menaces basés sur l’analyse des données internes et externes.

Ces systèmes sont déployés dans des zones sécurisées et isolées, ou dans de larges zones distribuées, ce qui s’avère très important pour obtenir une appréciation adéquate de la situation entre les zones. Les systèmes SIEM collectent et agrègent les informations provenant des cyber systèmes, et fournissent ensuite des informations sur les risques et menaces, via un processus automatisé qui aide à la prise de décision.

Les solutions de liste blanche d’applications peuvent compléter les technologies classiques de protection contre les malwares comme les anti-virus, et s’avèrent être une alternative valable lorsque ces technologies traditionnelles ne peuvent être mises en œuvre.

Les solutions de liste blanche d’applications, via une liste de fichiers connus, permettent de s’assurer que seuls les fichiers autorisés seront exécutés. Les logiciels non autorisés (par ex. les malwares) ne peuvent être exécutés sur les systèmes qui bénéficient de cette technologie. Cette technologie est particulièrement bien adaptée aux environnements dans lesquels les systèmes utilisés sont stables.

Enfin, la sécurité assistée par matériel permet aux systèmes de se montrer plus résistants , et contribue

à réduire le temps nécessaire à un retour en service normal en cas d’incident ou d’attaque.

Conclusion :

Ce n’est qu’en ayant une parfaite connaissance de ce qu’est le Smart Grid, de ses forces, de ses faiblesses et des menaces auxquelles il doit faire face qu’il sera possible de construire des architectures Smart Grid intrinsèquement sécurisées dès la conception.